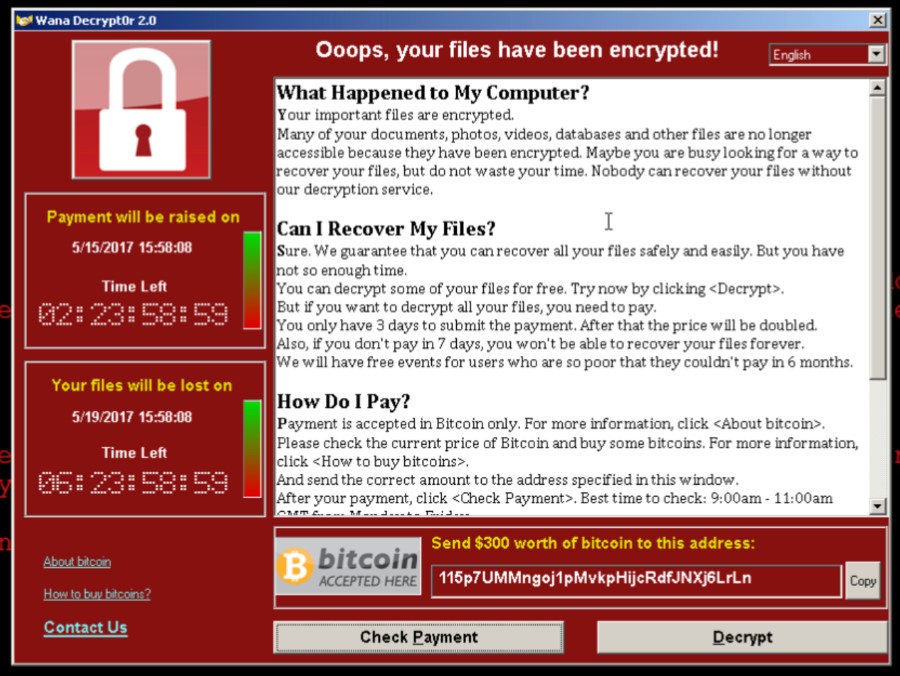

و بر اساس آنالیز انجام شده این باج افزار از طریق رمزنگاری متقارن AES فایل ها را رمز نگاری می کند (الگوریتم AES یک الگوریتم کلید متقارن است، بدین معنی که از یک کلید یکسان برای رمزنگاری و رمزگشایی استفاده میشود) باج افزار ابندا یک فایل t.wry را بر روی دیسک ایجاد مینماید و سپس با استفاده از یک الگوریتم 128-bit key فایل ایجاد شده را رمزنگاری میکند و یک فایل DLL را روی پردازش اصلی بارگذاری میکند و فایلهای کاربر را رمز نگاری می کند وبا توجه به اینکه فایلهای DLL مستقیماً روی دیسک سخت ظاهر نمیشوند توسط نرم افزار قایل شناسایی نیستند، این باج افزار تلاش دارد تا به منابع سرویس SMB و IPC$ به اشتراک گذاشته شده دسترسی پیدا کند تا بتواند از طریق این سیستم آلوده بقیه سیستم های متصل به این سیستم را نیز آلوده کند.

این باجافزار فایلهای با پسوند زیر را رمز میکند:

.der, .pfx, .key, .crt, .csr, .p12, .pem, .odt, .ott, .sxw, .stw, .uot, .3ds, .max, .3dm, .ods, .ots, .sxc, .stc, .dif, .slk, .wb2, .odp, .otp, .sxd, .std, .uop, .odg, .otg, .sxm, .mml, .lay, .lay6, .asc, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .frm, .myd, .myi, .ibd, .mdf, .ldf, .sln, .suo, .cpp, .pas, .asm, .cmd, .bat, .ps1, .vbs, .dip, .dch, .sch, .brd, .jsp, .php, .asp, .java, .jar, .class, .mp3, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mp4, .3gp, .mkv, .3g2, .flv, .wma, .mid, .m3u, .m4u, .djvu, .svg, .psd, .nef, .tiff, .tif, .cgm, .raw, .gif, .png, .bmp, .jpg, .jpeg, .vcd, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .tbk, .bz2, .PAQ, .ARC, .aes, .gpg, .vmx, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .602, .hwp, .snt, .onetoc2, .dwg, .pdf, .wk1, .wks, .123, .rtf, .csv, .txt, .vsdx, .vsd, .edb, .eml, .msg, .ost, .pst, .potm, .potx, .ppam, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotx, .dotm, .dot, .docm, .docb, .docx, .doc

راه حل جلوگیری از آلودگی:

1- بسته امنیتی MS17-010 SMB vulnerability را سریعاً از آدرس

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx نصب نمایید

هم چنین می توان با استفاده از ابزار بروزرسانی ویندوز (update windows) آخرین بروزرسانیهای سیستم عامل دریافت گردد و نصب شود.

در خصوص سیستمهای عامل ویندوز xp و 200۳ که مدتی است مورد پشتیبانی شرکت مایکروسافت قرار ندارند، خوشبختانه با توجه به اهمیت موضوع، شرکت مایکروسافت وصله های اختصاصی خود را در لینک زیر در دسترس قرار داده است:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

2- پروتکل SMB 1.0 را غیر فعال کنید

در شبکه های کامپیوتری، (SMB (Server Message Block که به آن

( CIFS (Common Internet File System نیز گفته می شود، به عنوان یک پروتکل لایه 7 (Application Layer ) بیشتر برای فراهم کردن دسترسی به فایل ها، پرینترها و پورت های سریال به اشتراک گذاشته شده، و ارتباطات گوناگون بین دستگاه های داخل شبکه از طرق زیر عمل می کند.

• مستقیما روی پورت 445 TCP

• از طریق API مربوط به NetBIOS، که در نتیجه می تواند روی چند پروتکل لایه Transport نیز فعالیت کند.

• روی پورتهای( UDP 137,138 و TCP 137,139 (NetBIOS over TCP/IP

• روی چند پروتکل قدیمی مانند NBF (که به آن به اشتباه NetBEUI اطلاق میشود)

برای غیرفعال کردن SMB 1.0 ابتدا PowerShell را از طریق یکی از راه های زیر باز نمایید

در منوی Start کلمه PowerShell را جستجو کنید سپس آیکون PowerShell ظاهر میشود و میتوانید آنرا اجرا کنید.

کلید های Win+R را نگه داشته تا پنجره Run باز شود سپس کلمه PowerShell را تایپ کنید و کلید Enter را بفشارید.

میتوانید CMD را باز نموده سپس در آن دستور PowerShell را وارد کنید تا به مد PowerShell وارد شوید.

و سپس فرمان زیر را در آن اجرا نمایید

Disable-WindowsOptionalFeature -Online -FeatureName SMB1protocol

برای بستن پورت 445 و 139 در فایروال ویندوز ابتدا وارد "Control Panel" شوید و بعد "Windows Firewall" را باز کنید.

کنید.در منوی ویندوز فایروال بر روی"Advanced Setting"کلیک کرده و"Inbound Rules" روش کیک کنید.

در سمت راست"New Rule"رو بزنید...و بعد که باز شد تیک "Port"رو بزنید و بعد "Next" .

توضیحات کامل در ارتباط با SMB را اینجا ببینید

توضیحات کامل در ارتباط با PowerShell را اینجا ببینید

بستن پورتها در فایروال ویندوز را اینجا ببینید

3- ماکروها را در سیستم خود غیر فعال کنید

ماكروها مجموعه ای از فرمانها، كلیدها و یا كلیكهای ماوس است كه می توانید آن را ذخیره و هر وقت كه خواستید اجرا كنید، که بیشتر در مجموعه office کاربرد دارد

4- فایلهایی که به ایمیل های ناشناس پیوست شده است را هرگز باز نکنید

5- آنتی ویروس خود را بروز نگه دارید

6- سیستم عامل خود را بروز کنید

7- همه ایمیلهای ورودی و خروجی را اسکن نمایید تا مطمئن شوید فایلهای اجرایی فیلتر شوند و به دست کاربر نهایی نرسند

8- از تمامی اطلاعات خود به طور مداوم نسخه پشتیبان تهیه نمایید

دانلود فیلم نحوه عمل کردن نرم افزار باج گیر و نحوه پاکسازی از روی ویندوز